在即将过去的本周,科技行业中讨论得最热烈的事件就是由Intel处理器设计缺陷进而引发的一系列漏洞“漏洞”。作为2018年的首个大新闻,这次被曝出的芯片级漏洞波及范围之广、程度之深是我们始料未及的。而位于漩涡的中心:Intel扮演的是一个相当重要但尴尬的角色。

首先,事件的起点是Intel市售处理器被爆出因为设计的缺漏,会造成原本普通的程序却可以拥有前所未有的高权限,甚至可以直接访问核心内存当中的数据,这对于用户隐私和设备安全无疑是多年来前所未有的噩梦,而很快,漏洞迅速升级演变,研究人员称其为“Meltdown”(熔断)和“Spectre”(幽灵),不仅可以拥有内核级别的高权限,潜在的危害性、影响的广阔性、解决的棘手性都始料未及,因此这次曝光的漏洞才会闹得沸沸扬扬。

事件起因及漏洞危害性:不修复如同赤身裸泳,修复后如同大病初愈

去年,Google旗下的Project Zero团队发现了一些由CPU“预测执行”(Speculative Execution)引发的芯片级漏洞,“Spectre”(变体1和变体2:CVE-2017-5753和CVE-2017-5715)和“Meltdown”(变体3:CVE-2017-5754),这三个漏洞都是先天性质的架构设计缺陷导致的,可以让非特权用户访问到系统内存从而读取敏感信息 。Google的Project Zero研究员还发现每一颗1995年后发布的处理器都会受到影响。据说Google早已经将这个漏洞反馈给Intel,并且打算在下周发布漏洞报告,但是科技媒体The Register却在1月2号提前曝出这个漏洞,经过其他媒体发酵后成了现在这个局面,到了后来Google也选择提前发表报告以降低用户安全风险。

一开始人们关注这个漏洞是因为说原则上说除重新设计芯片,几乎没有完全排除风险的机会,然而修复后会导致性能下降,这种矛盾才是引起关注的原因。但随着部分专业人员挖掘资料的增多,发现影响的处理器非常广,除包括Intel外,还包括了AMD,ARM的处理器在“黑名单”上,这意味着无论是Windows,Linux,mac系统抑或移动端的Android,都有潜在的安全威胁。从原理上说,这次的漏洞之所以受到那么多关注,是因为这些漏洞能让恶意程序获取核心内存里存储的敏感内容,比如能导致黑客访问到个人电脑的内存数据,包括用户账号密码,应用程序文件,文件缓存等。但是Intel在官方日志中单表示并不认为这些漏洞具有破坏、修改或删除数据的潜力。目前一些报告认为这个芯片级安全漏洞的安全更新不完善,即使安装了安全补丁也会对性能造成一定影响,特别是一些老旧的处理器。

Intel是如何向我们解释的:没大家想象的严重,已经准备着手修复

“Meltdown”和“Spectre”会对Intel的处理器,甚至是AMD、ARM造成重大威胁,考虑到这三者的市场份额,几乎没有多少产品可以幸免。从技术角度上说,“Meltdown”利用的是处理器设计中的预测执行特性来获取用户程序中的内核数据,直接打破核心内存的保护机制,允许恶意代码直接访问敏感内存,影响了所有采用乱序执行设计的Intel处理器,其他顺序执行的处理器不会有影响。而“Spectre”漏洞则通过篡改其他应用程序的内存,欺骗他们去访问核心内存的地址,对提供商的威胁更大。

在事件开始发酵没多久后Intel就发出了官方声明,称这些漏洞是“Intel专属”有失偏颇,并认为无论是AMD和ARM的处理器都有相同问题,Intel自己将与AMD,ARM和多家操作系统供应商在内的许多科技公司密切合作,以开发一种适应于全行业的方法以便迅速并具有建设性地解决问题。而且设备感受到的性能损失是根据工作环境决定的,普通用户所感受到的损失其实并没有想象的庞大。

从Intel自己的声明中可以看出Intel无非就是想表达“问题虽然存在,但大家冷静对待”这样一个想法,但是事与愿违,事发后Intel的股价一度下跌超过7%,对手AMD则涨了8.8%,连NVIDIA也涨了6.3%。值得一提的是Google曾在上一年通知了Intel他们的处理器存在问题,Intel CEO Brian Krzanich没过多久(大概在2017年11月底)就抛售了手上持有的大量股票(现在剩下25万股,雇佣协议的最低要求),这些股票价值2400万美元,现在看来他真是很有先见之明,怪不得能当CEO。

AMD对于Intel声明的反击:我们的东西几乎没问题

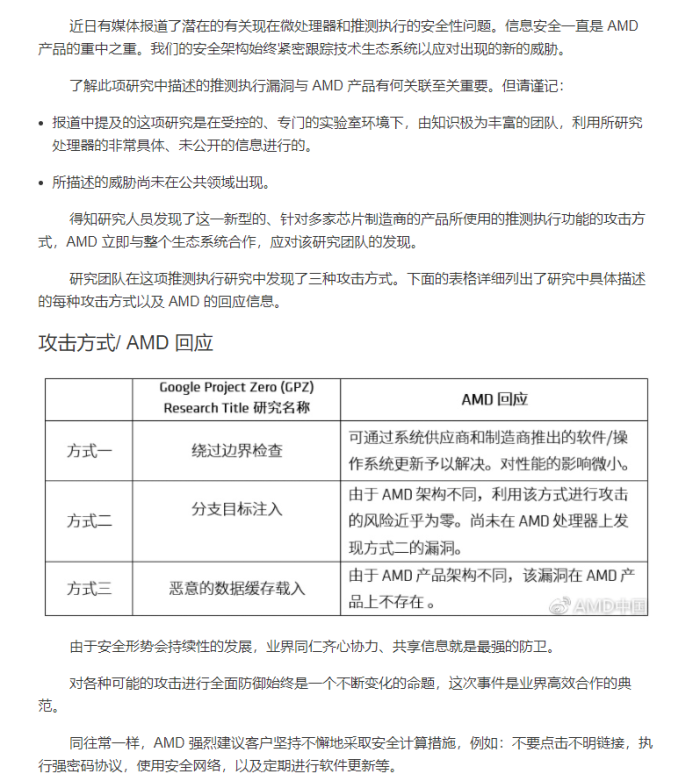

AMD对自己出现在Intel的官方声明上有点不满,在Intel官方发表声明没多久后就予以反击,AMD官方表示因为芯片架构的设计不同,AMD的产品在安全危机和性能衰减两个问题面前都有乐观很多,首先“Spectre”可通过软件和操作系统补丁进行修复,几乎不会对性能造成影响,并且因为架构不同,“Meltdown”不会对AMD的处理器造成任何影响,可以说这次曝出的漏洞和AMD只是插肩而过,而不是迎面撞上。

在AMD官网上发表了一篇声明:Information Security is a Priority at AMD,即“信息安全是AMD的重中之重”,文章表示三个漏洞中有两个的攻击原理和AMD几乎是绝缘的,完全对AMD没有用。而另一种攻击可由安全补丁修复,而且在最重要的性能损失方面,AMD表示将会非常轻微。

文章来源:Expreview超能网

智能AI

智能AI 相关推荐

相关推荐